小心QQ病毒入侵 斩断伸向计算机黑手

网络技术是从1990年代中期发展起来的新技术,它把互联网上分散的资源融为有机整体,实现资源的全面共享和有机协作,使人们能够透明地使用资源的整体能力并按需获取信息。资源包括高性能计算机、存储资源、数据资源、信息资源、知识资源、专家资源、大型数据库、网络、传感器等。 当前的互联网只限于信息共享,网络则被认为是互联网发展的第三阶段。

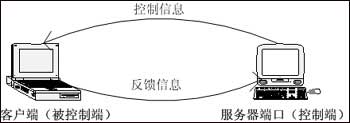

上次说到黑客利用QQ入侵系统,其实这对他们来说不过是小菜一碟。这次我们来说说远程控制,它就如同伸向计算机的一只黑手,悄悄地把控制权掌握在自己的手中。Microsoft系统提供的远程控制专为主机托管服务,不会对系统造成伤害;而黑客要实现的远程控制是破坏性的,为了获得最高的使用权限,木马程序会入住系统注册表,强行入侵系统核心。来看看黑客是如何接管计算机的:★恶意远程控制远程控制实现的过程如图1所示,由远程控制的“主控端”(服务器端)发出控制的数据信息包,然后由“客户端”(被控制端)接受并执行控制信息;最后再由客户端发回反馈信息,使“控制端”了解被控制计算机的执行情况。黑客如果是直接利用系统自带的远程控制功能(Windows 2000系统的终端服务),或者专用的控制软件(如pcAnywhere)进入系统,查看并且修改各种文件(具体权限受登录用户的权限限制),我们是觉察不到的;如果使用专业的木马程序(如冰河、广外男生、网络精灵),就不一样了,木马程序的客户端会破坏系统内核,强制执行控制程序,使计算机脱离当前的合法用户,简单地说,会出现“不听话”的现象。

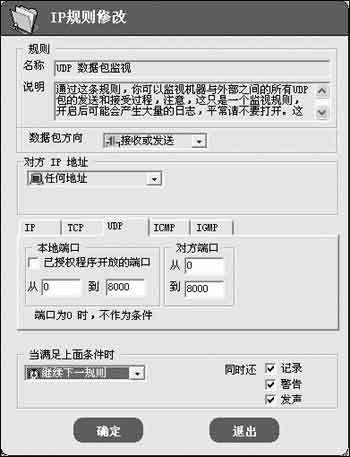

图1黑客通过某种手段在对方计算机内植入木马控制的客户端后,就可以在自己电脑上的控制端为所欲为了。★防范恶意远程控制要防范恶意的控制,必须先了解出现什么样的症状,就要怀疑是中木马了!如:鼠标不听使唤,自动打开窗口,又或者出现对话框(文本框),内容为你的计算机已被控制等等,就仿佛是在看别人操作自己的计算机一样。被合法程序实现远程控制时,症状不会如此明显,由于系统的多用户设置,远程控制时的操作会在后台执行,当前用户不一定能够察觉到。此时会出现如:硬盘狂转、计算机性能下降,并伴随一些系统的自我保护性的提示(针对Windows XP系统被控制时)。意识到系统正在被控制后,就应该采取相应的措施。重新启动计算机是第一步(最好是采取“硬启动”,再厉害的黑客也不可能控制主机上的[Reset]按钮和[Power]按钮);控制都是由网络作为载体,切断网络是第二步;第三步当然是具体问题具体分析了,远程控制同样是由计算机的端口负责传输控制信息,前面所介绍的屏蔽所有未使用端口的方法可以运用于此。删除除“Administrator”以外所有用户,并修改“Administrator”用户的密码是对付利用合法程序控制的方式;对付木马控制的方式就不确定了,因为每种木马程序彻底清除的方法有所区别,一般的步骤是:1. 系统进入后不执行任何EXE程序,进行扫描杀毒;2. 修改(修补)注册表被修改的部分,促使木马的客户端不被重新启动;3. 使用防火墙,监视所有的UDP控制数据包(如图2),再查看日志是否有非法的IP进行连接,由此确定木马的清除是否成功。

图2与其清除木马不如预防木马,清除工作的难度会大大高于前期的预防工作。至于怎么个预防法,看看以往的介绍吧。

网络的神奇作用吸引着越来越多的用户加入其中,正因如此,网络的承受能力也面临着越来越严峻的考验―从硬件上、软件上、所用标准上......,各项技术都需要适时应势,对应发展,这正是网络迅速走向进步的催化剂。